[CẢNH BÁO/ KHẨN CẤP] Ransomware WannaCry 2.0

[align=center]Bài viết này được đưa ra để cảnh báo về WannaCry, một vụ tấn công mạng rất lớn và nghiêm trọng!! Mọi người hãy đọc và làm ngay theo sự chỉ dẫn để tránh tiền mất tật mang!!![/align]

[align=center][size=xx-large]WannaCrypt[/size][/align]

[align=center][size=medium] [/size][/align]

[/size][/align]

[align=left][size=medium][size=small][font=Verdana, Arial, Tahoma, Calibri, Geneva, sans-serif]Mấy ngày gần đây , thế giới mạng chấn động với vụ tấn công mạng cực lớn của hacker . Đã có hơn 99 quốc gia bị ảnh hưởng bởi cuộc tấn công này, có thể hacker đã sử dung cung cụ rò rỉ nào đó của cơ quan NSA Mỹ. Cụ thể là có thể hacker đã dùng công cụ EternalBlue, được Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) phát triển để tấn công máy tính chạy hệ điều hành Microsoft Windows. WannaCry là tên mã độc Ransomware mà hacker sử dụng cho cuộc tấn công này. Do nó có khả năng lây lan rất nguy hiểm , với chỉ 2 ngày tấn công đã có hơn 200.000 máy tính trên toàn thế giới bị lây nhiễm và con số còn tiếp tục tăng . WannaCry sử dụng hình thúc lây lan qua các mã độc ở các website, link rút gọn và thậm chí cả qua những email, một khi một máy tính bị lây nhiễm qua mạng LAN, bất kể là không dây thì ransomware đều có thể lây nhiễm sang các máy tính khác. Ransomware sẽ Encrypt tất cả các file có đuôi như sau và cho 1 tuần để đưa 600$ thông qua Bitcoin để có thể chuộc lại các file quan trọng có trên máy tính:[/font][/size][/size][/align]

[align=left]

[align=center][size=medium][size=small][font=Verdana, Arial, Tahoma, Calibri, Geneva, sans-serif] [/font][/size][/size][/align]

[/font][/size][/size][/align]

[align=left]Các nhà nghiên cứu bảo mật đã kích hoạt chức năng "Kill Switch" để ngăn chặn Ransomware WannaCry tiếp tục lây lan. Nhưng "cuôc chiến" vẫn chưa kết thúc, hiện phiên bản WannaCry2.0 đã được nâng cấp và "Kill Switch" có thể vô tác dụng. Nhờ được nâng cấp lên phiên bản mới khả năng con số máy tính lây nhiễm tiếp tục tăng và nó có thể lây lan tới hàng trăm nghìn máy tính chạy hệ điều hành chưa được vá lỗi. Và nghiêm trọng hơn là Việt Nam đã nằm trong Top 20 các nước bị Ransomware này tấn công.[/align]

[align=left]Theo một số chuyên gia bảo mật thì WannaCry đã được nâng cấp và rất khó để ngăn chặn lây lăn , trừ phi tất cả các hệ thống được vá lỗi. Chủng virus WannaCry 2.0 mới có thể sẽ còn thu thập tấn công nhiều mục tiêu quan trọng khác nữa.[/align]

[align=left]Một vài thông tin quan trọng:[/align]

[align=left]Cài lài Windows cũng không thể fix con ransomware này, nó sẽ dính luôn vào main và CPU, CPU của Intel có khả năng dính cao hơn AMD[/align]

[align=center][size=x-large]CÁCH PHÒNG CHỐNG KHẨN CẤP!!!!!![/size][/align]

[align=center]Để phòng chống Ransomware này, hãy làm những cách như sau[/align]

[align=center]Sử dụng các phần mềm diệt Virus bản quyền (khuyên dùng BitDefender)[/align]

[align=center]Ngắt và không sử dụng mạng trong ngày thứ hai tuần sau[/align]

[align=center]Khẩn cấp backup các dữ liệu quan trọng[/align]

[align=center]Upgrade lên Windows 10 mới nhất, đã fix lỗ hổng bảo mật WannaCry dùng để tấn công[/align]

[align=center]Đối với các phiên bản Windows Microsoft đã ngừng hỗ trợ thì hãy sử Patch KHẨN CẤP của Microsoft này để bảo vệ![/align]

[align=center]https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/[/align]

[align=center]Làm theo 10 bước cơ bản này:[/align]

[align=center]http://www.vn-zoom.com/f94/10-gach-dau-dong-ban-can-lam-de-an-toan-va-bao-ve-an-ninh-internet-2965826.html[/align]

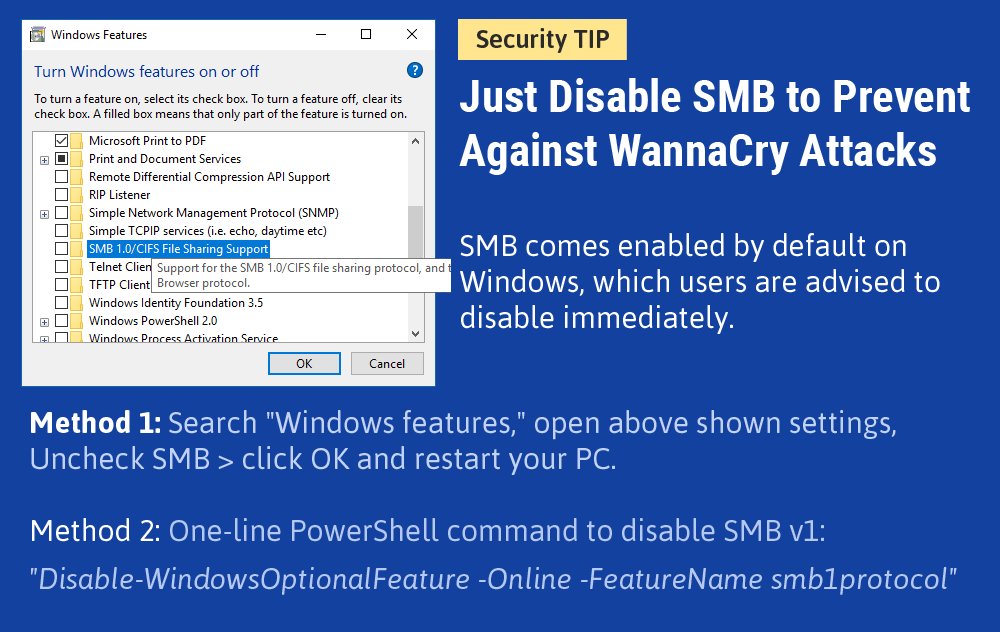

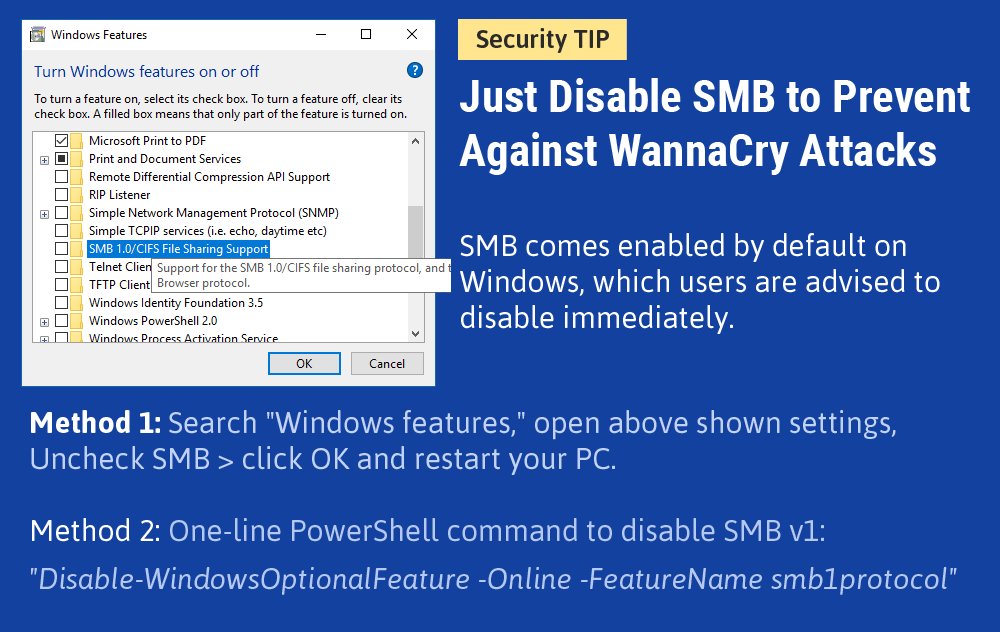

[align=center]- Xem xét tắt SMBv1 nếu không cần thiết theo các bước sau[/align]

[align=center] [/align]

[/align]

[align=center]Và với Windows khác, hãy update ngay bản update này nếu chưa update có thể download trực tiếp ở đây:[/align]

[align=center]https://technet.microsoft.com/en-us/library/security/ms17-010.aspx[/align]

[align=center]Tuyệt đối không mở các đường link lạ ở trong email, mở các link rút gọn, các đường dẫn có cấu trúc .hta, các đường link không đáng tin cậy.[/align]

[align=center]HÃY PHÒNG CHỐNG WANNACRY NGAY HÔM NAY NẾU BẠN KHÔNG MUỐN LÀ NẠN NHÂN TRONG CUỘC TẤN CÔNG TIẾP THEO VÀO THỨ HAI[/align]

[align=center]- Thread sẽ còn cập nhật -[/align]

[align=center]Nguồn: Tổng hợp[/align]

[align=center][size=xx-large]WannaCrypt[/size][/align]

[align=center][size=medium]

[/size][/align]

[/size][/align][align=left][size=medium][size=small][font=Verdana, Arial, Tahoma, Calibri, Geneva, sans-serif]Mấy ngày gần đây , thế giới mạng chấn động với vụ tấn công mạng cực lớn của hacker . Đã có hơn 99 quốc gia bị ảnh hưởng bởi cuộc tấn công này, có thể hacker đã sử dung cung cụ rò rỉ nào đó của cơ quan NSA Mỹ. Cụ thể là có thể hacker đã dùng công cụ EternalBlue, được Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) phát triển để tấn công máy tính chạy hệ điều hành Microsoft Windows. WannaCry là tên mã độc Ransomware mà hacker sử dụng cho cuộc tấn công này. Do nó có khả năng lây lan rất nguy hiểm , với chỉ 2 ngày tấn công đã có hơn 200.000 máy tính trên toàn thế giới bị lây nhiễm và con số còn tiếp tục tăng . WannaCry sử dụng hình thúc lây lan qua các mã độc ở các website, link rút gọn và thậm chí cả qua những email, một khi một máy tính bị lây nhiễm qua mạng LAN, bất kể là không dây thì ransomware đều có thể lây nhiễm sang các máy tính khác. Ransomware sẽ Encrypt tất cả các file có đuôi như sau và cho 1 tuần để đưa 600$ thông qua Bitcoin để có thể chuộc lại các file quan trọng có trên máy tính:[/font][/size][/size][/align]

[align=left]

- ".doc"

- ".docx"

- ".docb"

- ".docm"

- ".dot"

- ".dotm"

- ".dotx"

- ".xls"

- ".xlsx"

- ".xlsm"

- ".xlsb"

- ".xlw"

- ".xlt"

- ".xlm"

- ".xlc"

- ".xltx"

- ".xltm"

- ".ppt"

- ".pptx"

- ".pptm"

- ".pot"

- ".pps"

- ".ppsm"

- ".ppsx"

- ".ppam"

- ".potx"

- ".potm"

- ".pst"

- ".ost"

- ".msg"

- ".eml"

- ".edb"

- ".vsd"

- ".vsdx"

- ".txt"

- ".csv"

- ".rtf"

- ".123"

- ".wks"

- ".wk1"

- ".pdf"

- ".dwg"

- ".onetoc2"

- ".snt"

- ".hwp"

- ".602"

- ".sxi"

- ".sti"

- ".sldx"

- ".sldm"

- ".sldm"

- ".vdi"

- ".vmdk"

- ".vmx"

- ".gpg"

- ".aes"

- ".ARC"

- ".PAQ"

- ".bz2"

- ".tbk"

- ".bak"

- ".tar"

- ".tgz"

- ".gz"

- ".7z"

- ".rar"

- ".zip"

- ".backup"

- ".iso"

- ".vcd"

- ".jpeg"

- ".jpg"

- ".bmp"

- ".png"

- ".gif"

- ".raw"

- ".cgm"

- ".tif"

- ".tiff"

- ".nef"

- ".psd"

- ".ai"

- ".svg"

- ".djvu"

- ".m4u"

- ".m3u"

- ".mid"

- ".wma"

- ".flv"

- ".3g2"

- ".mkv"

- ".3gp"

- ".mp4"

- ".mov"

- ".avi"

- ".asf"

- ".mpeg"

- ".vob"

- ".mpg"

- ".wmv"

- ".fla"

- ".swf"

- ".wav"

- ".mp3"

- ".sh"

- ".class"

- ".jar"

- ".java"

- ".rb"

- ".asp"

- ".php"

- ".jsp"

- ".brd"

- ".sch"

- ".dch"

- ".dip"

- ".pl"

- ".vb"

- ".vbs"

- ".ps1"

- ".bat"

- ".cmd"

- ".js"

- ".asm"

- ".h"

- ".pas"

- ".cpp"

- ".c"

- ".cs"

- ".suo"

- ".sln"

- ".ldf"

- ".mdf"

- ".ibd"

- ".myi"

- ".myd"

- ".frm"

- ".odb"

- ".dbf"

- ".db"

- ".mdb"

- ".accdb"

- ".sql"

- ".sqlitedb"

- ".sqlite3"

- ".asc"

- ".lay6"

- ".lay"

- ".mml"

- ".sxm"

- ".otg"

- ".odg"

- ".uop"

- ".std"

- ".sxd"

- ".otp"

- ".odp"

- ".wb2"

- ".slk"

- ".dif"

- ".stc"

- ".sxc"

- ".ots"

- ".ods"

- ".3dm"

- ".max"

- ".3ds"

- ".uot"

- ".stw"

- ".sxw"

- ".ott"

- ".odt"

- ".pem"

- ".p12"

- ".csr"

- ".crt"

- ".key"

- ".pfx"

- ".der"

[align=center][size=medium][size=small][font=Verdana, Arial, Tahoma, Calibri, Geneva, sans-serif]

[/font][/size][/size][/align]

[/font][/size][/size][/align][align=left]Các nhà nghiên cứu bảo mật đã kích hoạt chức năng "Kill Switch" để ngăn chặn Ransomware WannaCry tiếp tục lây lan. Nhưng "cuôc chiến" vẫn chưa kết thúc, hiện phiên bản WannaCry2.0 đã được nâng cấp và "Kill Switch" có thể vô tác dụng. Nhờ được nâng cấp lên phiên bản mới khả năng con số máy tính lây nhiễm tiếp tục tăng và nó có thể lây lan tới hàng trăm nghìn máy tính chạy hệ điều hành chưa được vá lỗi. Và nghiêm trọng hơn là Việt Nam đã nằm trong Top 20 các nước bị Ransomware này tấn công.[/align]

[align=left]Theo một số chuyên gia bảo mật thì WannaCry đã được nâng cấp và rất khó để ngăn chặn lây lăn , trừ phi tất cả các hệ thống được vá lỗi. Chủng virus WannaCry 2.0 mới có thể sẽ còn thu thập tấn công nhiều mục tiêu quan trọng khác nữa.[/align]

[align=left]Một vài thông tin quan trọng:[/align]

[align=left]Cài lài Windows cũng không thể fix con ransomware này, nó sẽ dính luôn vào main và CPU, CPU của Intel có khả năng dính cao hơn AMD[/align]

[align=center][size=x-large]CÁCH PHÒNG CHỐNG KHẨN CẤP!!!!!![/size][/align]

[align=center]Để phòng chống Ransomware này, hãy làm những cách như sau[/align]

[align=center]Sử dụng các phần mềm diệt Virus bản quyền (khuyên dùng BitDefender)[/align]

[align=center]Ngắt và không sử dụng mạng trong ngày thứ hai tuần sau[/align]

[align=center]Khẩn cấp backup các dữ liệu quan trọng[/align]

[align=center]Upgrade lên Windows 10 mới nhất, đã fix lỗ hổng bảo mật WannaCry dùng để tấn công[/align]

[align=center]Đối với các phiên bản Windows Microsoft đã ngừng hỗ trợ thì hãy sử Patch KHẨN CẤP của Microsoft này để bảo vệ![/align]

[align=center]https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/[/align]

[align=center]Làm theo 10 bước cơ bản này:[/align]

[align=center]http://www.vn-zoom.com/f94/10-gach-dau-dong-ban-can-lam-de-an-toan-va-bao-ve-an-ninh-internet-2965826.html[/align]

[align=center]- Xem xét tắt SMBv1 nếu không cần thiết theo các bước sau[/align]

[align=center]

[/align]

[/align][align=center]Và với Windows khác, hãy update ngay bản update này nếu chưa update có thể download trực tiếp ở đây:[/align]

[align=center]https://technet.microsoft.com/en-us/library/security/ms17-010.aspx[/align]

[align=center]Tuyệt đối không mở các đường link lạ ở trong email, mở các link rút gọn, các đường dẫn có cấu trúc .hta, các đường link không đáng tin cậy.[/align]

[align=center]HÃY PHÒNG CHỐNG WANNACRY NGAY HÔM NAY NẾU BẠN KHÔNG MUỐN LÀ NẠN NHÂN TRONG CUỘC TẤN CÔNG TIẾP THEO VÀO THỨ HAI[/align]

[align=center]- Thread sẽ còn cập nhật -[/align]

[align=center]Nguồn: Tổng hợp[/align]

Comments

[size=small]SMB từ v2 trở lên sẽ không bị ảnh hưởng. Nếu có SMBv1 thì phải tắt ngay lập tức, vì nó cũng khá là vô dụng, có nhiều lỗ hổng bảo mật nghiêm trọng trong đó có Eternal Blue, một phương pháp NSA dùng để tấn công các máy tính dùng Windows đã bị tiết lộ

[/size]

Cái này đọc rồi không hiểu mới hỏi chứ

Hiểu đơn giản là một phương thức dùng để chia sẻ file máy này sang máy khác trên mạng LAN hay từ máy tính sang máy in

Mà chấp cmnr máy của mị có mỗi pỏn là quý, còn lại chẳng có gì có thể để bọn nắc cơ la liếm

Thứ đắng lòng là sau khi xóa sạch file nhưng con malware vẫn còn đấy, dính mọe luôn lên main và cpu, cài lại win cũng vô vọng, máy coi như phế